搜索到

9

篇与

khalil

的结果

-

芒市异志:金塔下的白毛“活菩萨” 在我的博客专栏《星光与尾巴》里,芒市这一站的画风突变。从腾冲那种硬核的火山地壳钻出来,一进芒市,空气里全是香茅草、柠檬和湿润的水汽。我这个长发男博主已经开始因为潮湿而发型坍塌,但菠萝啤却迅速适应了这里的“东南亚风情”。在大金塔(勐焕大金塔)前,阳光把塔尖镀得像是一团燃烧的真金。我蹲在地上,举着大疆云台,试图在金色的眩光里捕捉这一团白色的“星光”。 菠萝啤在芒市的表现,完美诠释了什么叫“反客为主”:金塔下的“定力”:周围的游客穿戴着傣族服饰疯狂自拍,背景里是层叠的佛塔。菠萝啤坐在那儿,粉嫩的舌头微微露出一截。它不再像在火山岩上那么冷峻,反而生出一种“ 佛系 ”的慈悲。它在那儿一坐,路过的阿姨们都走不动路了,纷纷惊呼:“这小狗长得也太像假的一样了!”它对此不屑一顾,既不讨好,也不躲闪,那种“老僧入定”的淡然,配上背后金灿灿的塔尖,简直让我怀疑它上辈子是不是在哪个神庙里修行过。不社交的“高塔孤魂”:芒市有很多街边的小狗,热情且奔放。但菠萝啤依然维持着它的“腾冲人设”——绝不社交。有一只当地的小黄狗试图过来邀请它一起“巡视”金塔,菠萝啤只是优雅地转过头,盯着我看,眼神里的潜台词极其明确:“助理,把这只没有边界感的家伙请走,它挡住我跟大金塔的合影光线了。”对物质的虔诚:虽然在金塔前它表现得像尊神,但一离开那个神圣的台阶,它就原形毕露。芒市的夜市香得让人想犯罪,菠萝啤在车里闻到那股傣味手撕鸡的味道,眼神里的“星光”瞬间变成了“食欲”。我在金塔下按快门的时候,看着镜头里那一抹极致的白,和背后极致的金,突然意识到:菠萝啤之所以在芒市显得这么和谐,是因为它那种“目中无人”的劲儿,跟这些矗立了百年的建筑异曲同工。 它们都有一种不随波逐流的寂静。

芒市异志:金塔下的白毛“活菩萨” 在我的博客专栏《星光与尾巴》里,芒市这一站的画风突变。从腾冲那种硬核的火山地壳钻出来,一进芒市,空气里全是香茅草、柠檬和湿润的水汽。我这个长发男博主已经开始因为潮湿而发型坍塌,但菠萝啤却迅速适应了这里的“东南亚风情”。在大金塔(勐焕大金塔)前,阳光把塔尖镀得像是一团燃烧的真金。我蹲在地上,举着大疆云台,试图在金色的眩光里捕捉这一团白色的“星光”。 菠萝啤在芒市的表现,完美诠释了什么叫“反客为主”:金塔下的“定力”:周围的游客穿戴着傣族服饰疯狂自拍,背景里是层叠的佛塔。菠萝啤坐在那儿,粉嫩的舌头微微露出一截。它不再像在火山岩上那么冷峻,反而生出一种“ 佛系 ”的慈悲。它在那儿一坐,路过的阿姨们都走不动路了,纷纷惊呼:“这小狗长得也太像假的一样了!”它对此不屑一顾,既不讨好,也不躲闪,那种“老僧入定”的淡然,配上背后金灿灿的塔尖,简直让我怀疑它上辈子是不是在哪个神庙里修行过。不社交的“高塔孤魂”:芒市有很多街边的小狗,热情且奔放。但菠萝啤依然维持着它的“腾冲人设”——绝不社交。有一只当地的小黄狗试图过来邀请它一起“巡视”金塔,菠萝啤只是优雅地转过头,盯着我看,眼神里的潜台词极其明确:“助理,把这只没有边界感的家伙请走,它挡住我跟大金塔的合影光线了。”对物质的虔诚:虽然在金塔前它表现得像尊神,但一离开那个神圣的台阶,它就原形毕露。芒市的夜市香得让人想犯罪,菠萝啤在车里闻到那股傣味手撕鸡的味道,眼神里的“星光”瞬间变成了“食欲”。我在金塔下按快门的时候,看着镜头里那一抹极致的白,和背后极致的金,突然意识到:菠萝啤之所以在芒市显得这么和谐,是因为它那种“目中无人”的劲儿,跟这些矗立了百年的建筑异曲同工。 它们都有一种不随波逐流的寂静。 -

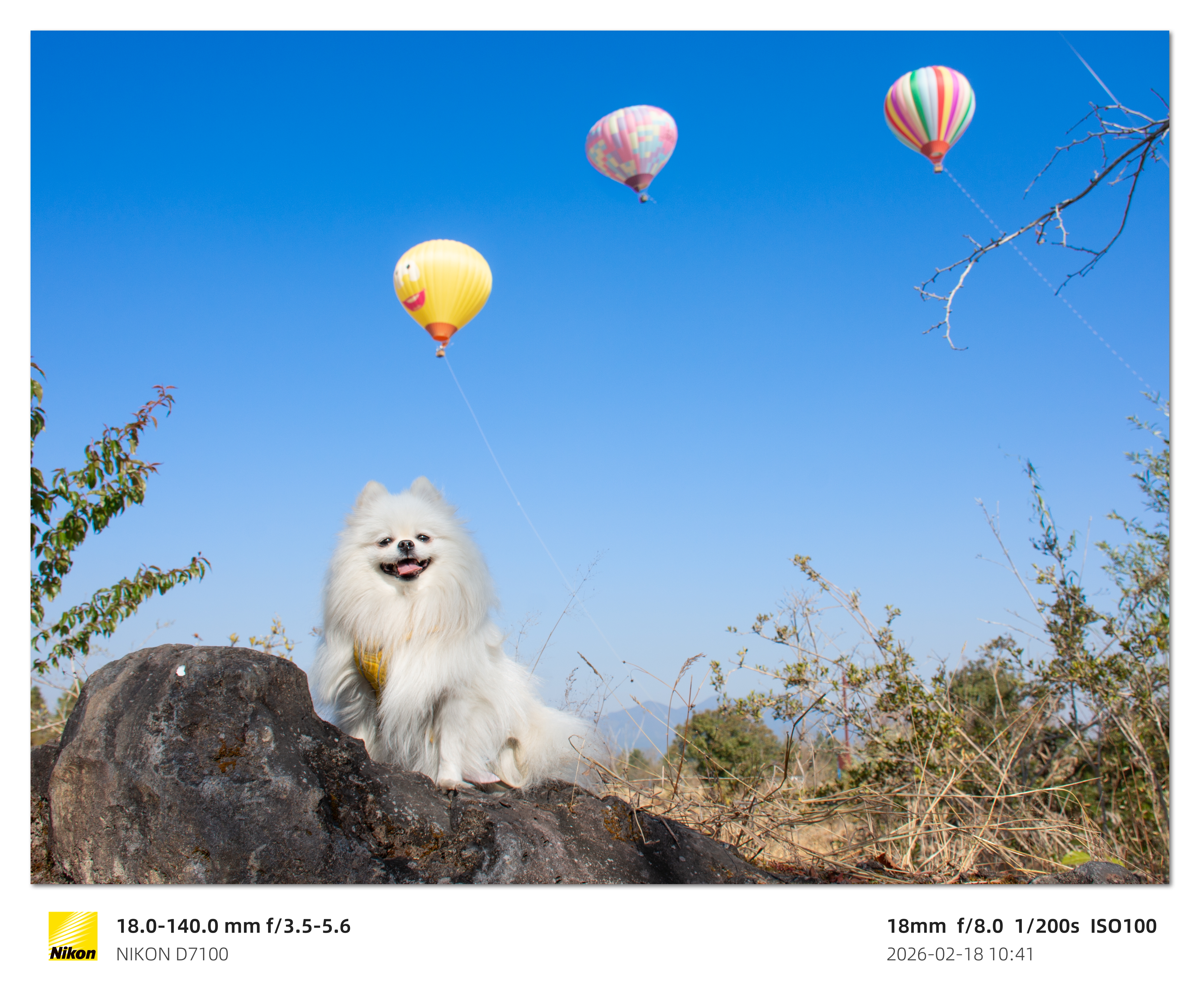

腾冲独行:当“星光”占领火山地质公园 这一次去腾冲,家里那个闹腾的“尾巴”饼饼没跟来。酒店里的预演 出发前,在腾冲的酒店里,菠萝啤拍下了这张照片。那是它最放松的时候。它侧卧在白色的布艺沙发上,那一身蓬松的白毛几乎要和沙发融为一体。透过尼康 D7100 的 56mm 焦段,它对着镜头露出了那种标志性的“职业微笑”。此时的它,还是那个坐享其成的“少东家”。它不知道几个小时后,等待它的将是腾冲高原那足以把发型吹散的狂风,以及火山公园里硌脚的黑色岩石。没了饼饼在旁边跟路人瞎套近乎,也没了那震天响的呼噜声搅局,菠萝啤觉得这趟云南之旅简直是为它量身定做的“个人巡演”。 在腾冲火山地质公园,背景里的热气球飘得漫山遍野,每一个都像是人类对天空的献礼。但我镜头里的菠萝啤,却表现出一种 “见过大世面” 的冷漠。它站在火山岩上,长毛(发)在高原的狂风里乱舞,那神情不是在旅游,而是在 “视察” 。它享受极了这种“独宠”的时刻:• 没有社交干扰:以前出门,饼饼总想拉着它去跟别的狗社交,搞得菠萝啤很烦。这次好了,它在腾冲的枯草丛里优雅地穿行,遇到想搭讪的狗,它直接一个“瞬移”跳到我身后,用眼神告诉对方:“离我远点,我正忙着感悟火山的律动。”• 专属快门服务:它知道全家的镜头现在都对准它一个人。只要我蹲下,它就能精准地在热气球升到最高点的时候,给我一个侧脸。那个微笑(1/200s 定格的那瞬)其实是它在确认:“拍好了吗?拍好了记得等会儿在车里给我加餐。”我这个长发老哥,在腾冲的风里像个卑微的剧照摄影师。我要防着它在火山岩上打滑,还要分神去理顺我那头被吹成鸟窝的长发。最荒谬的是,在热气球起飞的惊呼声中,我听到最多的声音不是游客的赞叹,而是菠萝啤因为风太大而发出的细微“不满”——它大概觉得,这腾冲的风,稍微有点影响它“白毛仙子”的造型。没了饼饼,菠萝啤在腾冲活成了一个孤独的贵族。它在火山口边缘留下了一串拒绝平庸的脚印。它不看球,不看火,它只看我口袋里的小零食,以及它在那块黑色岩石上,是否站出了“火山之王”的气场。

腾冲独行:当“星光”占领火山地质公园 这一次去腾冲,家里那个闹腾的“尾巴”饼饼没跟来。酒店里的预演 出发前,在腾冲的酒店里,菠萝啤拍下了这张照片。那是它最放松的时候。它侧卧在白色的布艺沙发上,那一身蓬松的白毛几乎要和沙发融为一体。透过尼康 D7100 的 56mm 焦段,它对着镜头露出了那种标志性的“职业微笑”。此时的它,还是那个坐享其成的“少东家”。它不知道几个小时后,等待它的将是腾冲高原那足以把发型吹散的狂风,以及火山公园里硌脚的黑色岩石。没了饼饼在旁边跟路人瞎套近乎,也没了那震天响的呼噜声搅局,菠萝啤觉得这趟云南之旅简直是为它量身定做的“个人巡演”。 在腾冲火山地质公园,背景里的热气球飘得漫山遍野,每一个都像是人类对天空的献礼。但我镜头里的菠萝啤,却表现出一种 “见过大世面” 的冷漠。它站在火山岩上,长毛(发)在高原的狂风里乱舞,那神情不是在旅游,而是在 “视察” 。它享受极了这种“独宠”的时刻:• 没有社交干扰:以前出门,饼饼总想拉着它去跟别的狗社交,搞得菠萝啤很烦。这次好了,它在腾冲的枯草丛里优雅地穿行,遇到想搭讪的狗,它直接一个“瞬移”跳到我身后,用眼神告诉对方:“离我远点,我正忙着感悟火山的律动。”• 专属快门服务:它知道全家的镜头现在都对准它一个人。只要我蹲下,它就能精准地在热气球升到最高点的时候,给我一个侧脸。那个微笑(1/200s 定格的那瞬)其实是它在确认:“拍好了吗?拍好了记得等会儿在车里给我加餐。”我这个长发老哥,在腾冲的风里像个卑微的剧照摄影师。我要防着它在火山岩上打滑,还要分神去理顺我那头被吹成鸟窝的长发。最荒谬的是,在热气球起飞的惊呼声中,我听到最多的声音不是游客的赞叹,而是菠萝啤因为风太大而发出的细微“不满”——它大概觉得,这腾冲的风,稍微有点影响它“白毛仙子”的造型。没了饼饼,菠萝啤在腾冲活成了一个孤独的贵族。它在火山口边缘留下了一串拒绝平庸的脚印。它不看球,不看火,它只看我口袋里的小零食,以及它在那块黑色岩石上,是否站出了“火山之王”的气场。 -

捕获星光与尾巴:关于毛肚、黄喉与哲学的终极凝视 在我的博客专栏《星光与尾巴》里,有很多关于“欲望”的瞬间,但都比不上这张照片。 筷子尖上夹着一只裹满红油酱汁的达州腊肉饺子,而背景里,是那张如雪山般洁白、却写满了“算计”的脸——菠萝啤。这眼神太绝了。它不是饼饼那种直白、热烈、甚至带着哈喇子的渴望;它是一种“深沉的、有逻辑的、带着阶级审视”的凝视。菠萝啤此时的内心戏大概是这样的:成分分析:它在用那双闪着星光的眼睛分析这个腊肉饺子的脂肪含量,以及它掉落在桌面上(或者我腿上)的概率。道德试探:它看着筷子,眼神里透着一种“如果你不给我吃,你将失去你最优雅的灵魂伴侣”的道德绑架。策略储备:菠萝啤没有叫,没有跳,甚至没有伸舌头。它知道,在火锅这种高压社交场合,“静默”才是最强大的武器。它就那样像个白色幽灵一样漂浮在碗沿后方,用那种“我就看看,我不吃,但如果你不小心掉了,那是天意”的姿态,等待着命运的垂青。这就是菠萝啤。它即便在想吃火锅的时候,也要维持一种“ 精神人类 ”的尊严。反观手抓饼(虽然没在画框里),我打赌它此时一定在桌子底下进行着疯狂的“物理干扰”,或者是忙着清理掉在地上的每一滴油渍。菠萝啤稳坐在白色的儿童餐椅里,蓬松的白毛严丝合缝地填满了空间的每一个角落。它没有挣扎,没有不安,甚至连眼神都透着一种“理所应当”。它那双黑得发亮的眼睛越过桌面,不是在看食物,而是在审视这顿饭的规格是否配得上它的身份。菠萝啤就是整个火锅店最体面的食客。 这一刻,红油的喧嚣与菠萝啤的静谧形成了强烈的对比。它是这个火锅局里最清醒的旁观者,也是最耐心的猎食者。

捕获星光与尾巴:关于毛肚、黄喉与哲学的终极凝视 在我的博客专栏《星光与尾巴》里,有很多关于“欲望”的瞬间,但都比不上这张照片。 筷子尖上夹着一只裹满红油酱汁的达州腊肉饺子,而背景里,是那张如雪山般洁白、却写满了“算计”的脸——菠萝啤。这眼神太绝了。它不是饼饼那种直白、热烈、甚至带着哈喇子的渴望;它是一种“深沉的、有逻辑的、带着阶级审视”的凝视。菠萝啤此时的内心戏大概是这样的:成分分析:它在用那双闪着星光的眼睛分析这个腊肉饺子的脂肪含量,以及它掉落在桌面上(或者我腿上)的概率。道德试探:它看着筷子,眼神里透着一种“如果你不给我吃,你将失去你最优雅的灵魂伴侣”的道德绑架。策略储备:菠萝啤没有叫,没有跳,甚至没有伸舌头。它知道,在火锅这种高压社交场合,“静默”才是最强大的武器。它就那样像个白色幽灵一样漂浮在碗沿后方,用那种“我就看看,我不吃,但如果你不小心掉了,那是天意”的姿态,等待着命运的垂青。这就是菠萝啤。它即便在想吃火锅的时候,也要维持一种“ 精神人类 ”的尊严。反观手抓饼(虽然没在画框里),我打赌它此时一定在桌子底下进行着疯狂的“物理干扰”,或者是忙着清理掉在地上的每一滴油渍。菠萝啤稳坐在白色的儿童餐椅里,蓬松的白毛严丝合缝地填满了空间的每一个角落。它没有挣扎,没有不安,甚至连眼神都透着一种“理所应当”。它那双黑得发亮的眼睛越过桌面,不是在看食物,而是在审视这顿饭的规格是否配得上它的身份。菠萝啤就是整个火锅店最体面的食客。 这一刻,红油的喧嚣与菠萝啤的静谧形成了强烈的对比。它是这个火锅局里最清醒的旁观者,也是最耐心的猎食者。 -

捕获星光与尾巴:关于生命频率的观察报告 前言如果只把这两个小家伙看作“宠物”,那大概是低估了这种生命的侵略性。在我的镜头里,菠萝啤和饼饼更像是两组高频和低频互补运行的能量场,我习惯称之为:“星光”与“尾巴”。 01 关于“星光”的采样:视线的引力很多人以为博美的眼睛只是黑。但如果你像我一样,在山海交界的长桌前坐下来,试图思考一些严肃的命题时,你会发现那双眼睛里的东西远比“黑”复杂。 那是一双全波段的接收器。她们捕捉环境里的自然光,也捕捉人类情绪里的微小坍塌。当你因为生活琐事感到疲惫、撑着头陷入沉思时,那双眼里的“星光”其实是一种绝对的专注。在万物都追求效率和变现的时代,这种不求回报、不带功利的“凝视”,具有一种能够把人从虚无中拽回来的引力。 这种星光是恒温的,她不因你的成就而闪烁,也不因你的落魄而黯淡。02 关于“尾巴”的实验:物理层面的治愈如果说眼神是静态的星光,那么尾巴就是动态的生命频率。 在物理层面,这种频率表现为一种“极高密度的洁白”。无论是在过生日时的局促合照,还是在餐桌旁顶着纸杯的恶作剧瞬间,那团蓬松的毛发从未停止过律动。这种摇摆并不只是生理反应,她更像是一种情绪的校准器。 当你觉得生活的一地鸡毛难以打理时,去观察这团快速扇动的“尾巴”,你会发现某种荒诞的幽默感:生命原本可以如此轻盈,轻盈到只需要一点点好奇心和一张粉色的舌头,就能消解掉所有的严肃。 03 近距离的“入侵”最真实的一张照片,其实是那个失焦的、占据整个画面的鼻尖。那是对“私人边界”最粗鲁也最温柔的入侵。她提醒我:研究生活,不如沉浸生活。 我们在这个世界上寻找意义,有时候向远处的山海发问,有时候向深奥的书本求索。但最后发现,最准确的答案往往就揣在怀里—— 一个频率一致的尾巴,和一双永远有光的眼睛。

捕获星光与尾巴:关于生命频率的观察报告 前言如果只把这两个小家伙看作“宠物”,那大概是低估了这种生命的侵略性。在我的镜头里,菠萝啤和饼饼更像是两组高频和低频互补运行的能量场,我习惯称之为:“星光”与“尾巴”。 01 关于“星光”的采样:视线的引力很多人以为博美的眼睛只是黑。但如果你像我一样,在山海交界的长桌前坐下来,试图思考一些严肃的命题时,你会发现那双眼睛里的东西远比“黑”复杂。 那是一双全波段的接收器。她们捕捉环境里的自然光,也捕捉人类情绪里的微小坍塌。当你因为生活琐事感到疲惫、撑着头陷入沉思时,那双眼里的“星光”其实是一种绝对的专注。在万物都追求效率和变现的时代,这种不求回报、不带功利的“凝视”,具有一种能够把人从虚无中拽回来的引力。 这种星光是恒温的,她不因你的成就而闪烁,也不因你的落魄而黯淡。02 关于“尾巴”的实验:物理层面的治愈如果说眼神是静态的星光,那么尾巴就是动态的生命频率。 在物理层面,这种频率表现为一种“极高密度的洁白”。无论是在过生日时的局促合照,还是在餐桌旁顶着纸杯的恶作剧瞬间,那团蓬松的毛发从未停止过律动。这种摇摆并不只是生理反应,她更像是一种情绪的校准器。 当你觉得生活的一地鸡毛难以打理时,去观察这团快速扇动的“尾巴”,你会发现某种荒诞的幽默感:生命原本可以如此轻盈,轻盈到只需要一点点好奇心和一张粉色的舌头,就能消解掉所有的严肃。 03 近距离的“入侵”最真实的一张照片,其实是那个失焦的、占据整个画面的鼻尖。那是对“私人边界”最粗鲁也最温柔的入侵。她提醒我:研究生活,不如沉浸生活。 我们在这个世界上寻找意义,有时候向远处的山海发问,有时候向深奥的书本求索。但最后发现,最准确的答案往往就揣在怀里—— 一个频率一致的尾巴,和一双永远有光的眼睛。 -

别让 DDoS 刷爆你的钱包:为你的VPS加一个保险丝 0x01 前言 作为一名 VPS 用户,最担心的不是服务器宕机,而是半夜醒来发现服务器被 DDoS 攻击,导致流量包耗尽甚至产生巨额扣费。虽然我们可以通过隐藏 IP、设置 404 等方式规避攻击,但面对大流量冲击,这些手段往往力不从心。如果黑客针对你的 IP 发起 DDoS 攻击,即便你设置了 404 或空响应,你的流量依然会飞速消耗。1.为什么 404 挡不住流量消耗?流量计费通常是在机房的出口路由器上统计的。• 下行流量(入站): 黑客发给你的 10GB 数据,即使你的服务器选择“丢弃”或“拒绝”,这些数据也已经跑过了机房的网线,算进了你的入站流量。• 上行流量(出站): 虽然 404 返回的数据很小,但在大规模攻击下(每秒几万次请求),成千上万个 404 响应累积起来也是一笔可观的流量。2.针对 服务器流量 的“保命”建议为了防止流量被刷光,我们可以采取以下几阶策略: 第一阶:利用防火墙(内核级拦截) 不要让请求到达 你的各种面板 直接在系统底层把它杀掉。• 设置 IP 白名单: 如果你只有自己用,且有固定 IP 或者能通过 DDNS 获得 IP,直接封死端口。 第二阶:套用 CDN(隐藏真实 IP) 这是防止流量被刷的终极手段。使用 Cloudflare 等服务,将域名指向 CF,然后在服务器防火墙上只允许 Cloudflare 的 IP 访问。效果: 黑客只能攻击到 Cloudflare 的节点,打不到你的 VPS。Cloudflare 免费版提供无上限的 DDoS 防护,你不用担心流量被刷。第三阶:就是今天的“断路器”方案脚本自动关机(止损) 通过脚本监控实时流量,一旦超标立即触发 Formspree 邮件告警并自动关机。 0x02 核心原理 该方案基于 Linux 的轻量级流量监控工具vnstat。监控:每 2 分钟检查一次过去 1 小时的入站+出站总流量。判断:如果流量超过预设阈值(如 50GB/小时),判定为异常攻击。告警:利用 Formspree 的 HTTPS 接口绕过机房对 SMTP 端口的封锁,发送邮件通知。自保:执行 shutdown 关机指令,切断流量计费。 0x03 准备工作 在开始之前,我们需要安装必要的依赖工具。以 Debian/Ubuntu 为例: 你需要安装 vnstat。 # Ubuntu/Debian sudo apt update && sudo apt install vnstat -y然后确认网卡名称你需要告诉脚本监控哪张网卡。执行以下命令:ip add你会看到类似 eth0、ens3 或者 venet0 的名字。记住这个名字。Debian 系统需要安装 bc 来处理数字计算,安装 jq 来解析 vnstat 的数据:apt update && apt install bc jq -y安装后,请确保它正在运行:systemctl enable --now vnstatvnstat 安装后需要一点时间来记录流量。如果提示 Not enough data available yet,不用担心,等 5 分钟数据就出来了。这会儿你可以先运行: vnstat -i eth0 # 把 eth0 换成你刚才查到的网卡名 0x04 思考一下我们需不需要一个流量告警关机的推送 在正式开始创建熔断脚本时候,需要思考你需要在熔断的时候让vps给你一个推送吗?由于这两天折腾了自己的个人简历,使用了Formspree(实际就是一个表单链接,有人给这个链接发消息,他就帮你转到你邮箱去),我问了下Gemini,实际上我目前能想到的方法有几种1.用自己的微信公众号推送2.用telegram推3.用邮箱推4.反正方法挺多,大家可以自行发散我当时去问Gemini一开始让我用电报,然后用邮箱,我给他提的用 Formspree,结果Gemini说Formspree 是一个非常聪明的办法!它完全绕过了 VPS 服务商对 SMTP(25/465/587 端口)的封锁,因为它使用的是标准的 HTTPS (443 端口) 发送数据。这种方式本质上是把服务器的告警信息当作一个“表单提交”发给 Formspree,然后由 Formspree 转发到你的邮箱。OK,那我这一次就用Formspree。 准备 Formspree前往 Formspree.io 注册个账号。创建一个新表单 (New Form),命名为“VPS Guard”。复制它给你的 Endpoint URL,这个URL再这儿https://formspree.io/forms/xbddrngq/integration(看起来像 https://formspree.io/f/xoqyzabc)。这个xoqyzabc就是你的ID。正式开始写脚本,我们把脚本放在 /root/guard.sh:nano /root/guard.sh“邮件/Formspree版”脚本我们利用 curl 来提交表单。编辑 /root/guard.sh: 0x05 正式开始编写这套保险丝脚本 #!/bin/bash # --- 配置区 --- INTERFACE="eth0" LIMIT_GB=50 FORMSPREE_URL="https://formspree.io/f/你的id" HOSTNAME=$(hostname) # --- 核心逻辑 --- # 获取过去一小时流量 (JSON 格式提取) DATA=$(vnstat -i $INTERFACE --json h 1) RX=$(echo $DATA | jq '.interfaces[0].traffic.hour[0].rx // 0') TX=$(echo $DATA | jq '.interfaces[0].traffic.hour[0].tx // 0') TOTAL_BYTES=$((RX + TX)) TOTAL_GB=$(echo "scale=2; $TOTAL_BYTES / 1024 / 1024 / 1024" | bc) # 打印状态到日志 echo "$(date): 当前一小时已用 $TOTAL_GB GB" >> /tmp/guard.log # 触发判断 if (( $(echo "$TOTAL_GB > $LIMIT_GB" | bc -l) )); then MSG="🚨【流量熔断】服务器 $HOSTNAME 流量已达 ${TOTAL_GB}GB,超过阈值,正在强制关机!" # 发送告警 curl -s -X POST "$FORMSPREE_URL" -d message="$MSG" sleep 3 /sbin/shutdown -h now fiOK,脚本编写完毕在脚本正式部署前,手动跑一行测试,看看邮箱能不能收到:curl -X POST "https://formspree.io/f/你的ID" -d "message=测试:Formspree告警通道正常"到这一步,如果你的邮箱能够正确的接收到推送。 再等几分钟验证日志运行几分钟后,你可以输入以下命令查看你的VPS保镖是否在正常记录:cat /tmp/guard.log 0x06 自动化部署 赋予权限与计划任务 # 赋予执行权限 chmod +x /root/guard.sh # 写入计划任务 (每2分钟检查一次) (crontab -l 2>/dev/null; echo "*/2 * * * * /bin/bash /root/guard.sh") | crontab -至此你的VPS 现在已经具备了“自动保险丝”。⚠️ 特别提醒(如果你和我一样用的 Racknerd)流量额度计算: Racknerd 的套餐流量通常是单向计费(入站或出站取大值),但攻击发生时,入站流量会远大于出站。脚本中计算的是 RX+TX(总流量),这比官方统计更严格,能更早触发保护。手动开机: 一旦脚本执行了 shutdown,你必须登录 Racknerd 的 SolusVM 面板 点击 "Start" 才能重新启动。重置计数: 开机后如果攻击停了,记得运行 vnstat -i eth0 --xml --clear,否则在当前这个小时结束前,它可能还会把你关掉。

别让 DDoS 刷爆你的钱包:为你的VPS加一个保险丝 0x01 前言 作为一名 VPS 用户,最担心的不是服务器宕机,而是半夜醒来发现服务器被 DDoS 攻击,导致流量包耗尽甚至产生巨额扣费。虽然我们可以通过隐藏 IP、设置 404 等方式规避攻击,但面对大流量冲击,这些手段往往力不从心。如果黑客针对你的 IP 发起 DDoS 攻击,即便你设置了 404 或空响应,你的流量依然会飞速消耗。1.为什么 404 挡不住流量消耗?流量计费通常是在机房的出口路由器上统计的。• 下行流量(入站): 黑客发给你的 10GB 数据,即使你的服务器选择“丢弃”或“拒绝”,这些数据也已经跑过了机房的网线,算进了你的入站流量。• 上行流量(出站): 虽然 404 返回的数据很小,但在大规模攻击下(每秒几万次请求),成千上万个 404 响应累积起来也是一笔可观的流量。2.针对 服务器流量 的“保命”建议为了防止流量被刷光,我们可以采取以下几阶策略: 第一阶:利用防火墙(内核级拦截) 不要让请求到达 你的各种面板 直接在系统底层把它杀掉。• 设置 IP 白名单: 如果你只有自己用,且有固定 IP 或者能通过 DDNS 获得 IP,直接封死端口。 第二阶:套用 CDN(隐藏真实 IP) 这是防止流量被刷的终极手段。使用 Cloudflare 等服务,将域名指向 CF,然后在服务器防火墙上只允许 Cloudflare 的 IP 访问。效果: 黑客只能攻击到 Cloudflare 的节点,打不到你的 VPS。Cloudflare 免费版提供无上限的 DDoS 防护,你不用担心流量被刷。第三阶:就是今天的“断路器”方案脚本自动关机(止损) 通过脚本监控实时流量,一旦超标立即触发 Formspree 邮件告警并自动关机。 0x02 核心原理 该方案基于 Linux 的轻量级流量监控工具vnstat。监控:每 2 分钟检查一次过去 1 小时的入站+出站总流量。判断:如果流量超过预设阈值(如 50GB/小时),判定为异常攻击。告警:利用 Formspree 的 HTTPS 接口绕过机房对 SMTP 端口的封锁,发送邮件通知。自保:执行 shutdown 关机指令,切断流量计费。 0x03 准备工作 在开始之前,我们需要安装必要的依赖工具。以 Debian/Ubuntu 为例: 你需要安装 vnstat。 # Ubuntu/Debian sudo apt update && sudo apt install vnstat -y然后确认网卡名称你需要告诉脚本监控哪张网卡。执行以下命令:ip add你会看到类似 eth0、ens3 或者 venet0 的名字。记住这个名字。Debian 系统需要安装 bc 来处理数字计算,安装 jq 来解析 vnstat 的数据:apt update && apt install bc jq -y安装后,请确保它正在运行:systemctl enable --now vnstatvnstat 安装后需要一点时间来记录流量。如果提示 Not enough data available yet,不用担心,等 5 分钟数据就出来了。这会儿你可以先运行: vnstat -i eth0 # 把 eth0 换成你刚才查到的网卡名 0x04 思考一下我们需不需要一个流量告警关机的推送 在正式开始创建熔断脚本时候,需要思考你需要在熔断的时候让vps给你一个推送吗?由于这两天折腾了自己的个人简历,使用了Formspree(实际就是一个表单链接,有人给这个链接发消息,他就帮你转到你邮箱去),我问了下Gemini,实际上我目前能想到的方法有几种1.用自己的微信公众号推送2.用telegram推3.用邮箱推4.反正方法挺多,大家可以自行发散我当时去问Gemini一开始让我用电报,然后用邮箱,我给他提的用 Formspree,结果Gemini说Formspree 是一个非常聪明的办法!它完全绕过了 VPS 服务商对 SMTP(25/465/587 端口)的封锁,因为它使用的是标准的 HTTPS (443 端口) 发送数据。这种方式本质上是把服务器的告警信息当作一个“表单提交”发给 Formspree,然后由 Formspree 转发到你的邮箱。OK,那我这一次就用Formspree。 准备 Formspree前往 Formspree.io 注册个账号。创建一个新表单 (New Form),命名为“VPS Guard”。复制它给你的 Endpoint URL,这个URL再这儿https://formspree.io/forms/xbddrngq/integration(看起来像 https://formspree.io/f/xoqyzabc)。这个xoqyzabc就是你的ID。正式开始写脚本,我们把脚本放在 /root/guard.sh:nano /root/guard.sh“邮件/Formspree版”脚本我们利用 curl 来提交表单。编辑 /root/guard.sh: 0x05 正式开始编写这套保险丝脚本 #!/bin/bash # --- 配置区 --- INTERFACE="eth0" LIMIT_GB=50 FORMSPREE_URL="https://formspree.io/f/你的id" HOSTNAME=$(hostname) # --- 核心逻辑 --- # 获取过去一小时流量 (JSON 格式提取) DATA=$(vnstat -i $INTERFACE --json h 1) RX=$(echo $DATA | jq '.interfaces[0].traffic.hour[0].rx // 0') TX=$(echo $DATA | jq '.interfaces[0].traffic.hour[0].tx // 0') TOTAL_BYTES=$((RX + TX)) TOTAL_GB=$(echo "scale=2; $TOTAL_BYTES / 1024 / 1024 / 1024" | bc) # 打印状态到日志 echo "$(date): 当前一小时已用 $TOTAL_GB GB" >> /tmp/guard.log # 触发判断 if (( $(echo "$TOTAL_GB > $LIMIT_GB" | bc -l) )); then MSG="🚨【流量熔断】服务器 $HOSTNAME 流量已达 ${TOTAL_GB}GB,超过阈值,正在强制关机!" # 发送告警 curl -s -X POST "$FORMSPREE_URL" -d message="$MSG" sleep 3 /sbin/shutdown -h now fiOK,脚本编写完毕在脚本正式部署前,手动跑一行测试,看看邮箱能不能收到:curl -X POST "https://formspree.io/f/你的ID" -d "message=测试:Formspree告警通道正常"到这一步,如果你的邮箱能够正确的接收到推送。 再等几分钟验证日志运行几分钟后,你可以输入以下命令查看你的VPS保镖是否在正常记录:cat /tmp/guard.log 0x06 自动化部署 赋予权限与计划任务 # 赋予执行权限 chmod +x /root/guard.sh # 写入计划任务 (每2分钟检查一次) (crontab -l 2>/dev/null; echo "*/2 * * * * /bin/bash /root/guard.sh") | crontab -至此你的VPS 现在已经具备了“自动保险丝”。⚠️ 特别提醒(如果你和我一样用的 Racknerd)流量额度计算: Racknerd 的套餐流量通常是单向计费(入站或出站取大值),但攻击发生时,入站流量会远大于出站。脚本中计算的是 RX+TX(总流量),这比官方统计更严格,能更早触发保护。手动开机: 一旦脚本执行了 shutdown,你必须登录 Racknerd 的 SolusVM 面板 点击 "Start" 才能重新启动。重置计数: 开机后如果攻击停了,记得运行 vnstat -i eth0 --xml --clear,否则在当前这个小时结束前,它可能还会把你关掉。